Зачем

Организация VPN-подключений может использоваться в различных сценариях:

- Подключение удалённых клиентов к корпоративной сети (работа на дому, из командировок).

- Объединение сегментов локальной сети двух офисов, находящихся на удалении.

Несмотря на великое множество различных протоколов и типов VPN, применительно к Mikrotik чаще всего используется связка L2TP + IPsec, т.к. для клиентов на основе Microsoft Windows не требуется установка дополнительного программного обеспечения (в отличие от OpenVPN, например), что существенно облегчает интеграцию пользователей, не обладающих высоким навыком работы на компьютере.

Итак, настраиваем сервер и клиент L2TP + IPsec.

Шаг 1. Диапазон адресов клиентов

Для того, чтобы избежать путаницы, выделим всех клиентов, подключаемых по VPN в отдельный пул адресов. Так проще будет настроить маршрутизацию и правила межсетевого экрана, при необходимости.

IP – Pool

Добавляем новый пул, назвав его как-нибудь примечательно, чтобы потом не затупить.

Шаг 2. Профиль для VPN-подключения

Следующим шагом создадим настройки профиля подключений по VPN.

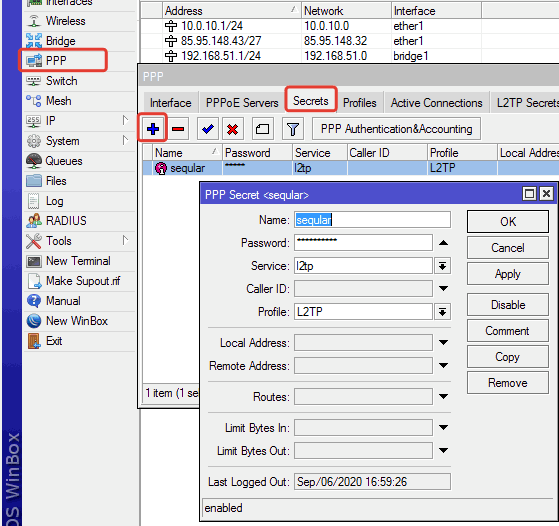

PPP

Перейдём на вкладку Profiles и добавим новый профиль. Зададим имя для удобства. Не мудрствуя лукаво, я просто оставил L2TP. А также указал локальный и удалённый адреса из нашего пула (по счастливой случайности он так же называется L2TP).

Я также отметил возможность изменять максимальный размер сегмента TCP (опция Change TCP MSS). Есть подозрение, что это поможет избежать фрагментацию сегментов.

Шаг 3. Секреты

Под секретом в данном случае понимаются учётки VPN-юзеров. Заходим также в раздел PPP, на вкладку Secrets и под каждого пользователя создаём свой секрет.

В качестве сервиса выбираем l2tp, а в качестве профиля – созданный на шаге № 2 профиль PPP.

Создал одну учётку пока, для эксперимента. Если уж с ней получится, то и с другими по аналогии должно пойти на УРА.

Шаг 4. Запускаем сервер L2TP

Здесь просто убедимся, что у нас запущены соответствующие сервисы. Заходим в L2TP Server и убеждаемся в наличии соответствующих настроек:

Здесь, кстати, важный нюанс – для шифрования будем использовать IPsec. Серьёзных уязвимостей протокол не имеет, поэтому этого нам будет достаточно. Нужно указать предварительный ключ – в примере на скрине это слово «ipsec». Можно придумать что-нибудь посекурнее, например «123» или «password» – каждый решает сам J

Шаг 5. Тюним IPsec

ВАЖНО: «из коробки» мой IPSEC глючил и не давал подключиться. Решение было такое: идём в IP – IPSEC и создаём новую группу в разделе Group. А потом на вкладке «Policies» добавить политику, указав нашу новую группу в качестве шаблона. Видимо какой-то глюк, но с ним многие сталкивались.

Шаг 6. Файрволл

На сетевом экране IP – Firewall необходимо открыть следующие порты (цепочка input – входящий): протокол udp, порты 500, 4500, 1701.

Можно уточнить правила, указав In. Interface, чтобы ожидать пакеты именно с внешнего интерфейса, а также указать конкретные Src. или Dst. адреса, но это уже будет зависеть от конкретной ситуации. Чем точнее описано правило, тем оно более “секурно”, но одновременно и менее гибкое.

Соответственно, если политика по умолчанию у вас accept – то делать ничего не надо. Если drop – скорректировать правила соответствующим образом. Настройка файрволла – тема очень интересная, заслуживает отдельной статьи.

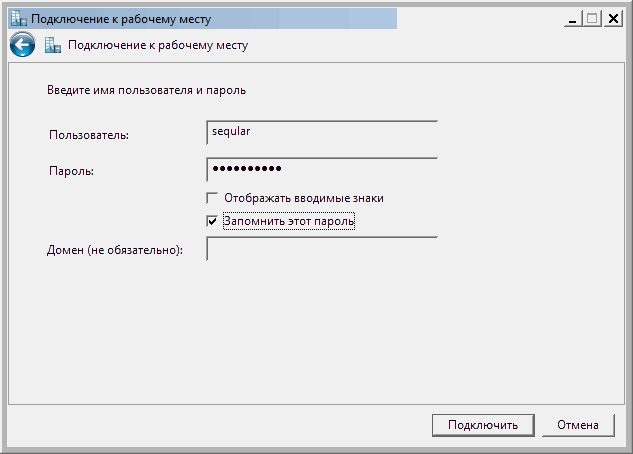

Шаг 7. Настраиваем клиента Windows

VPN-сервер настроен! Самое время настроить клиента. Делать это мы будем из операционной системы Windows 7, хотя настройки в общем-то типовые. Дополнительный софт ставить не надо.

Открываем “Центр управления сетями и общим доступом” через “Панель управления” и нажимаем кнопку “Настройка нового подключения или сети”:

Предлагаются два варианта. Нам подходит первый – подключение через уже имеющееся Интернет-соединение. Условно говоря, поверх уже существующего канала создаётся шифрованный, прямиком “на работу”.

На следующем шаге указываем IP-адрес нашего VPN-сервера (в данном случае – внешний интерфейс Mikrotik) и даём подключению хорошо читаемое имя. )

И вот здесь пригодится имя пользователя и пароль, которые мы создавали на этапе “секреты”.

Если попытаться подключиться сейчас, то ничего хорошего не выйдет! Всё правильно, открываем свойства созданного VPN-подключения и идём на вкладку “Безопасность”.

Выбираем тип VPN: L2TP IPsec, а также нажимаем на кнопку “Дополнительные параметры” и вводим предварительный ключ (ipsec)

Г